Comment pirater un compte Twitter? – Nos meilleures méthodes en 2023

Twitter Hacker v1.4

Entrez le profil Twitter de la cible ci-dessous et recevez l'accès à ses tweets

Gathering data...

Twitter Hacker v1.4

Obtenir des résultatsVous êtes-vous déjà demandé comment les hackers parviennent à pirater des comptes Twitter, même ceux appartenant à des personnalités célèbres?

Les histoires de Jack Dorsey en août 2019, PDG de Twitter, et de Rudy Giuliani, avocat de Donald Trump, ne sont que deux exemples récents parmi tant d’autres. Ces événements ont montré que pirater un compte est plus facile qu’on ne le pense.

Mais, ne vous inquiétez pas, nous avons la solution ! Nous vous présentons un guide complet pour vous montrer les meilleures méthodes pour pirater un compte Twitter. Et le meilleur dans tout ça ? Il existe des méthodes gratuites et payantes pour y arriver. À noter que notre objectif est de vous fournir des informations utiles pour vous protéger contre les attaques potentielles et vous sensibiliser aux risques liés à la sécurité en ligne.

Alors, prêt à découvrir les secrets du piratage Twitter? Lisez la suite pour tout savoir!

Pirater compte Twitter: les méthodes les plus efficaces pour y parvenir

Vous désirez hacker compte twitter de l’un de vos amis ou de l’un de vos proches ? Sachez qu’aujourd’hui, il existe de nombreuses méthodes qui vous aideront à y parvenir. Dans cette partie du guide, nous vous dévoilerons les méthodes les plus efficaces pour pirater un compte twitter en seulement quelques minutes. Accrochez-vous !

mSpy, le meilleur outil en ligne pour pirater un compte Twitter

Vous voulez savoir comment hacker un compte twitter ? mSpy est la solution qu’il vous faut pour découvrir les secrets de vos amis ou proches. En effet, avec cet outil de pointe, vous pourrez facilement accéder aux données de leur téléphone, leur iPad ou tablette, qu’il s’agisse de leurs messages, de leurs photos, ou de leurs activités sur Twitter.

De plus, il faut savoir que ce type de logiciels d’espionnage est totalement invisible et ne laisse aucune trace. Vous pourrez donc découvrir tout ce que vos amis ou vos proches ont à cacher et surveiller en toute discrétion, sans craindre d’être détecté.

Et le meilleur dans tout ça, c’est que mSpy fonctionne aussi bien sur Android que sur iOS, pour que vous puissiez surveiller tous les appareils de votre choix.

Pour utiliser mSpy, il vous suffit de suivre les étapes suivantes :

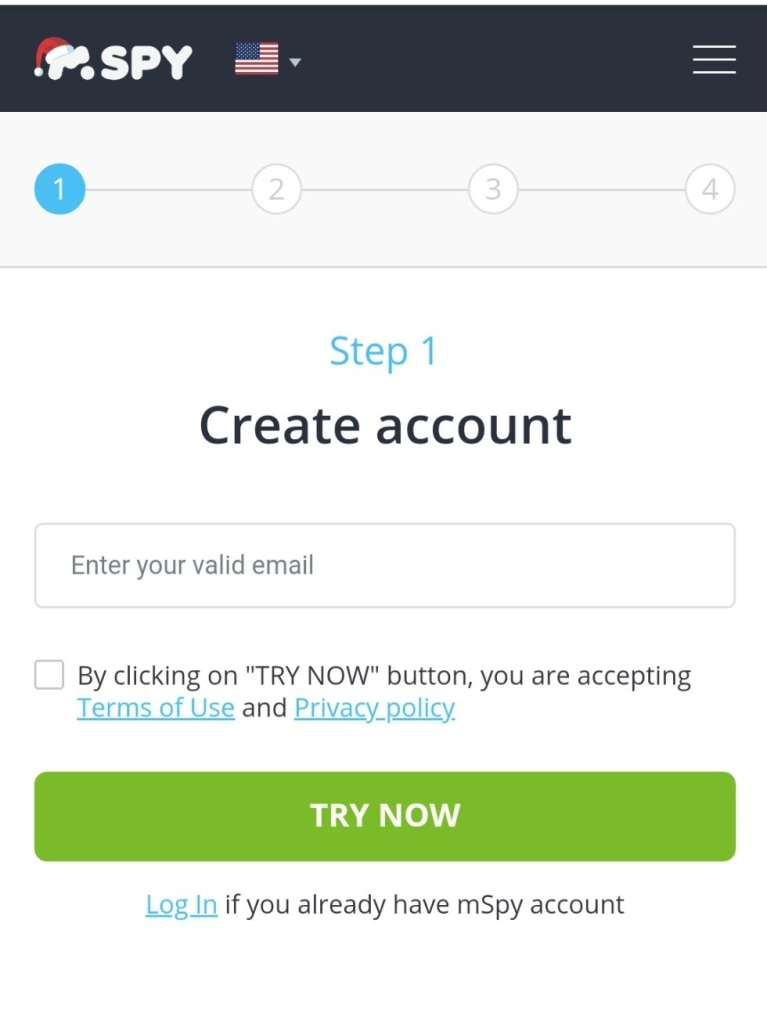

Étape 1 : Rendez-vous tout d’abord sur le site officiel de mSpy et créez un compte. Cela vous permettra ensuite de découvrir les différents forfaits proposés.

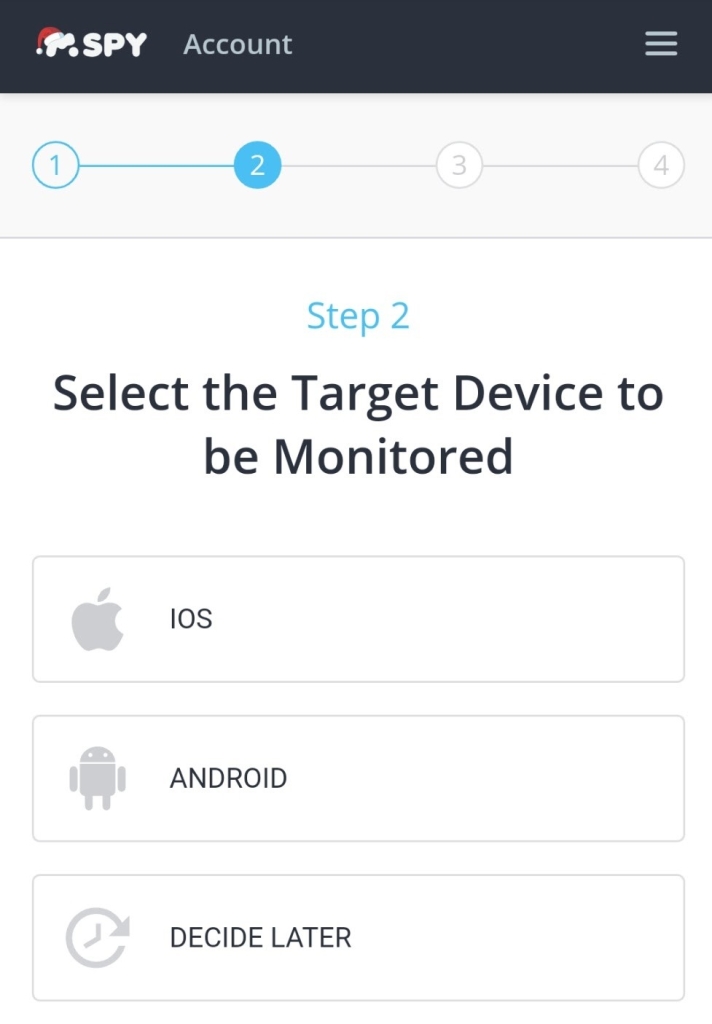

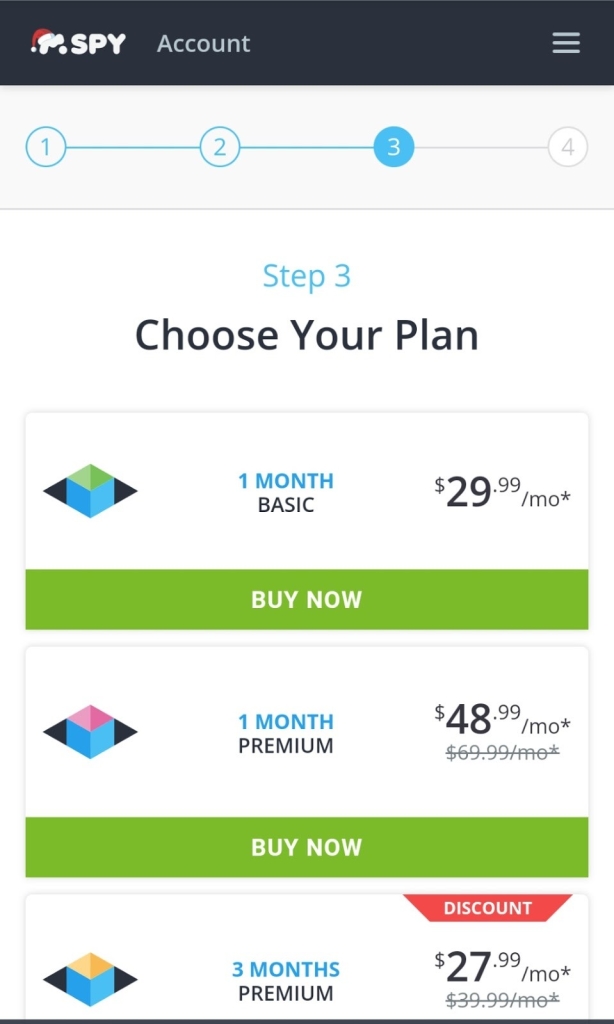

Étape 2 : Une fois que vous aurez sélectionné l’abonnement qui répond à vos besoins, vous devriez remplir un formulaire de commande et procéder au paiement.

Étape 3 : Vérifiez ensuite votre boîte de réception principale pour accéder aux instructions d’installation. Vous obtiendrez généralement un lien vers votre Panneau de contrôle personnel, vos identifiants de connexion ainsi que deux autres liens : l’un pour installer le logiciel sur votre téléphone, et l’autre pour l’installer sur le téléphone de votre cible.

Pour cela, assurez-vous donc d’avoir accès au téléphone de la personne ciblée. Dans ce sens, vous devez être en mesure de déverrouiller son smartphone si celui-ci est protégé par un code d’accès.

Étape 4 : Puis, installez et configurez mSpy. Cette étape ne prend que quelques minutes, mais assurez-vous de le faire au bon moment où vous ne serez pas dérangé.

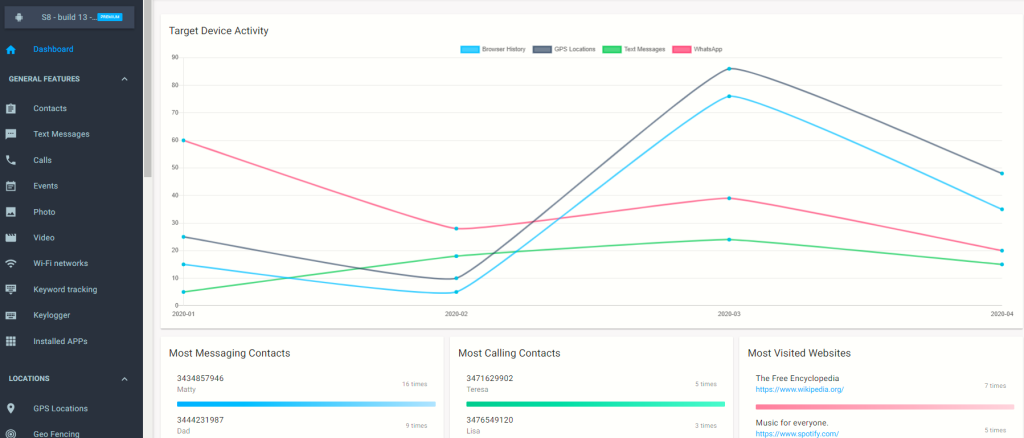

Étape 5 : Après l’installation réussie sur le téléphone cible, vous pouvez commencer à espionner le compte Twitter privé de la personne. Vous pourrez y accéder depuis votre panneau de contrôle personnel sur votre smartphone, votre PC ou votre tablette, sur tous les navigateurs.

En suivant ces étapes, vous serez en mesure d’accéder aux flux d’actualités, aux profils des personnes qui suivent votre cible et à ceux qu’elle suit. Vous pouvez également accéder à sa messagerie privée et lire les conversations à tout moment.

Avantages :

- Installation facile en seulement 5 minutes

- Forfaits abordables

- Mise à jour régulière toutes les 5 minutes pour être toujours à jour

- Surveillance discrète et invisible pour la personne surveillée

- Cryptage de qualité bancaire pour garantir la sécurité de vos données

- Assistance disponible 24h/24, 7j/7

- Application facilement accessible pour une surveillance à distance

Inconvénients :

- Pour un appareil Android, vous aurez besoin d’un accès physique à l’appareil cible pour l’installer

- Pour un appareil iOS, vous devez avoir les identifiants iCloud de l’appareil cible

Eyezy, l’application de surveillance efficace pour hacker un compte Twitter

Plongez dans l’univers fascinant du hacking de compte Twitter grâce à Eyezy, l’application de surveillance ultime

Avec sa technologie d’intelligence artificielle avancée, Eyezy offre une surveillance précise et détaillée de l’activité de vos cibles sur Twitter. Plus besoin de vous inquiéter de ce que vos amis ou proches cachent sur ce réseau social, cet outil vous fournit des rapports riches en informations pour vous tenir informé de tout ce qui se passe. C’est l’application ultime pour ceux qui veulent être en mesure de traquer efficacement leurs cibles sur les réseaux sociaux, dont notamment Twitter.

Et tout comme mSpy, il faut savoir que Eyezy fonctionne également sur Android et sur iOS.

Pour hacker un compte twitter avec cet outil, il vous suffit de suivre les étapes suivantes :

Étape 1 : Rendez-vous tout d’abord sur le site officiel de Eyezy et créez un compte grâce à votre adresse e-mail. Vous pourrez ensuite choisir quel type d’appareil vous souhaitez surveiller (Android ou iOS) et choisir le forfait qui vous correspond le plus.

Étape 2 : Après avoir choisi l’abonnement qui convient à vos besoins, vous devrez remplir un formulaire de commande et effectuer le paiement correspondant.

Étape 3 : Après avoir effectué votre achat, rendez-vous dans votre boîte de réception pour recevoir les instructions d’installation. Vous y trouverez un lien direct vers votre propre Panneau de contrôle personnel ainsi que vos identifiants de connexion pour accéder à Eyezy.

Étape 4 : Une fois que vous avez installé avec succès l’application sur le téléphone de votre cible, vous pourrez commencer à espionner son compte Twitter privé en toute discrétion. Grâce à votre propre panneau de contrôle personnel, accessible depuis votre smartphone, votre PC ou votre tablette via tous les navigateurs, vous aurez un accès direct et permanent aux informations dont vous avez besoin.

En suivant ces étapes, vous serez en mesure d’accéder à sa messagerie privée et lire toutes les conversations à tout moment.

Avantages :

- Installation rapide et facile en seulement 5 minutes

- Forfaits abordables pour répondre à tous les budgets

- Mises à jour régulières

- Surveillance discrète et invisible pour la personne surveillée

- Sécurité de données garantie

- Assistance disponible 24h/24, 7j/7 pour répondre à toutes vos questions

- Application facilement accessible pour une surveillance à distance

Inconvénients :

- Vous aurez besoin d’un accès physique à l’appareil que vous souhaitez surveiller

Comment hacker un compte Twitter facilement? – Les autres méthodes

Vous êtes à la recherche d’autres moyens de pirater compte twitter gratuit ? Sachez que vous êtes également au bon endroit ! Dans cette partie de notre guide, nous vous exposerons notre top méthodes à tester chez vous pour espionner les activités de vos proches et de vos amis.

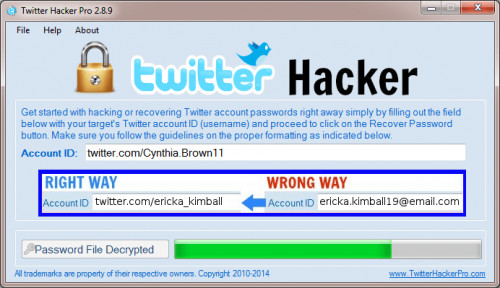

Comment Pirater Un Compte Twitter Sans Coder : Twitter Hacker Pro?

Pirater un compte Twitter sans coder est le moyen le plus simple d’accéder au compte Twitter de n’importe qui. Les pirates inexpérimentés des réseaux sociaux peuvent utiliser cette application pour accéder aux comptes Twitter en utilisant des craqueurs de mots de passe.

Pour utiliser Twitter Hack Pro, suivez les étapes suivantes:

Étape 1 : Téléchargez Twitter Hacker Pro, puis installez-le.

Étape 2 : Suivez ensuite les instructions pour procéder à son installation.

Étape 3 : Entrez les identifiants de connexion des comptes Twitter cibles. Il peut s’agir du compte de votre conjoint, de votre enfant ou même de votre employé.

Étape 4 : Permettez à l’application de recueillir des informations sur le compte. Vous recevrez ainsi bientôt les informations d’identification que vous pourrez utiliser pour vous connecter au compte cible.

Comment Pirater Un Compte Twitter En Ligne Et Gratuitement?

Voici quelques options gratuites de piratage de Twitter que nous avons trouvées sur le Web. Faites preuve de prudence :

Twithack

Twithack est un logiciel 100% gratuit qui promet de pirater un Twitter cible en quelques secondes. Bien que la page Web semble convaincante, après l’avoir testée, nous avons confirmé qu’elle ne fonctionne pas.

Voici ce que vous devez faire si vous souhaitez le tester par vous-même.

Étapes pour utiliser Twithack :

Suivez ces quelques étapes pour pirater Twitter en utilisant Twithack :

- Consultez leur site web sur http://twithack.start-hacking.us/.

- Publiez votre URL Twitter dans la case prévue à cet effet après avoir ouvert le lien.

- Piratez l’adresse électronique et les informations d’identification liées au compte Twitter.

- Appuyez sur CONTINUER et attendez quelques minutes pour obtenir l’adresse électronique et les informations Twitter de la cible.

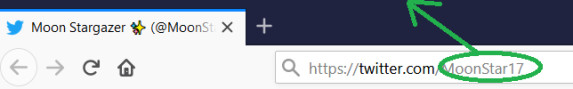

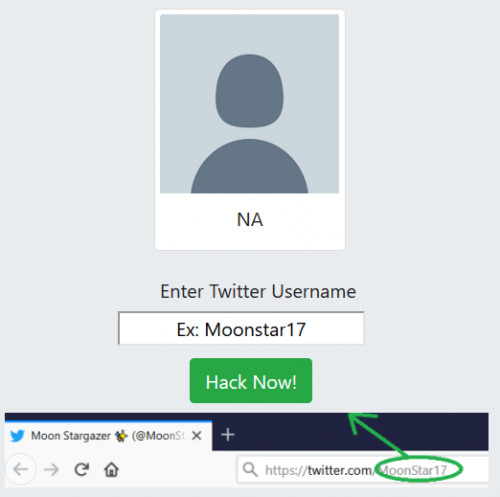

Twitthack v2

Voici un autre logiciel gratuit similaire à Twitthack. Twitthack ne nécessite pas de connaissances avancées en informatique pour commencer à pirater Twitter. Il vous apprend comment pirater un compte Twitter sans payer. Tout le monde peut utiliser l’application gratuitement. Mais tout comme avec l’application précédente, nous avons eu du mal à obtenir les données et les identifiants Twitter de la cible.

Voici comment utiliser cet outil :

Étape 1 : Identifiez le nom d’utilisateur du compte utilisateur cible.

Étape 2 : Copiez l’identifiant de l’utilisateur et collez-le sur l’outil de piratage des réseaux sociaux. Rapidement, les informations d’identification s’afficheront sur l’écran de l’outil.

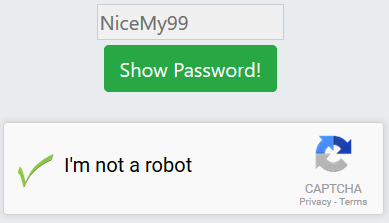

Étape 3 : Remplissez une courte enquête pour confirmer que vous n’êtes pas un robot.

Étape 4 : Connectez-vous à Twitter en utilisant les informations d’identification fournies.

Comment Pirater Un Compte Twitter Sans Téléchargement Ni Sondage?

Vous êtes à la recherche de moyens efficaces de pirater compte twitter sans sondage ni téléchargement ? Dans cette partie de notre guide compte sur le hacking de compte Twitter, nous avons regroupé différentes méthodes que vous pourrez tester vous-même. À noter que certaines astuces ne fonctionnent pas aussi bien que les applications comme mSpy ou Eyezy.

Réinitialisation du mot de passe

Si vous voulez savoir comment hacker un compte Twitter, réinitialiser le mot de passe de son compte est une façon de s’assurer qu’actuellement, vous êtes le seul à avoir accès à Twitter. Vous trouverez ci-dessous une liste d’étapes simples pour y parvenir.

N’oubliez pas que cette méthode peut ne pas fonctionner si vous ne connaissez pas l’adresse électronique et le mot de passe de la personne visée. Si vous connaissez l’adresse électronique, mais ne parvenez pas à trouver le mot de passe, d’autres astuces de notre site Web pourraient vous aider.

Si votre cible utilise Yahoo, vous pouvez lire notre guide sur la façon de pirater le Yahoo de quelqu’un. Si vous souhaitez pirater le Gmail de quelqu’un, nous avons également un article à ce sujet.

Maintenant, revenons aux instructions :

Étape 1 : Tout d’abord, accédez à la page de connexion de Twitter.

Étape 2 : Vous devez maintenant saisir le numéro de téléphone, l’adresse électronique ou le nom d’utilisateur Twitter de la personne cible.

Étape 3 : Vérifiez la boîte de réception pour voir l’e-mail de “réinitialisation du mot de passe”.

Étape 4 : Il ne vous reste alors plus qu’à cliquer sur le lien “réinitialiser le mot de passe” pour réinitialiser les informations d’identification Twitter et vous connecter.

Afficher les mots de passe masqués

Le moyen le plus simple de pirater Twitter consiste à afficher les informations d’identification masquées enregistrées dans le navigateur. Les informations d’identification masquées sont généralement représentées par des marques **** que vous pouvez visualiser à partir d’un vérificateur de mot de passe de navigateur.

Suivez ces étapes pour révéler les informations d’identification masquées à partir d’un navigateur :

Étape 1 : Cliquez avec le bouton droit de la souris sur la case du mot de passe Twitter dans le navigateur.

Étape 2 : Sélectionnez « Inspecter l’élément » pour accéder à la fenêtre de la console du développeur.

Étape 3 : Tapez sur l’option « Type de mot de passe » et modifiez les informations d’identification existantes au format texte.

Ingénierie sociale

L’ingénierie sociale est une autre méthode permettant de trouver vous-même les informations d’identification d’un compte Twitter. Cette méthode utilise des essais et des erreurs pour obtenir les informations d’identification Twitter lorsque vous connaissez l’adresse électronique utilisée lors de l’inscription.

L’ingénierie sociale utilise généralement la psychologie et la recherche pour escroquer les cibles. Cette méthode est un peu plus compliquée et prend plus de temps. Toutefois, si vous êtes patient, vous pouvez la faire fonctionner.

Pour solliciter cette méthode, vous devez créer un faux site Web Twitter qui est une copie du vrai site Web, avec une fausse adresse électronique qui ressemble à une vraie et trouver un employé de Twitter dont vous aimeriez vous faire passer pour un autre. Contactez votre cible et dites-lui que quelqu’un essaie de pirater son compte Twitter. Puis, dites-lui que vous devez vérifier son identité en lui demandant de se connecter à son compte Twitter.

Envoyez ensuite le lien de votre faux site Web Twitter à la cible et demandez-lui de saisir ses informations de connexion. Vous recevrez alors ses informations d’identification, que vous pourrez utiliser pour accéder à son compte Twitter.

Comment pirater un compte twitter en programmant ?

Les programmations sont utilisées par les nerds pour pirater un compte Twitter, ce qui signifie que vous devez avoir un peu plus de connaissances pour les déployer. Ici, nous explorons trois options pour hacker un compte Twitter qui comprennent :

Le Phishing

Le phishing utilise des messages de spam dirigés vers l’appareil cible, et une fois que le propriétaire ouvre le message, la vulnérabilité commence. Le phishing renvoie la cible vers une fausse page web similaire à la page réelle, ce qui oblige l’utilisateur à se connecter au faux Twitter.

D’autres liens se feront passer pour de fausses pages d’inscription qui le redirigeront vers la vraie fausse page. Cette méthode fait écho à la page Twitter réelle, et votre cible ne remarquera pas la différence lors de la saisie des informations de connexion.

Remplacement de La Carte SIM

Le sim swap est également connu sous le nom de sim hacking. Il s’agit d’une méthode par laquelle le pirate remplace les numéros de téléphone de la carte sim avec l’aide d’un fournisseur de services et utilise ensuite la sim remplacée pour accéder à un Twitter cible. Le piratage du compte Twitter de Jack Dorsey a été réalisé grâce à cette méthode.

Force brute

La méthode de la force brute est similaire à l’ingénierie des réseaux sociaux, mais elle utilise des bots qui tentent de se connecter au Twitter ciblé. La méthode fait des essais en utilisant différentes combinaisons jusqu’à ce qu’elle trouve les vrais mots de passe.

Comment protéger votre compte twitter contre le piratage ?

Pour protéger votre Twitter contre le piratage, nous vous recommandons de suivre ces conseils :

- Déployez la vérification de la connexion. Reliez votre Twitter à votre téléphone et assurez-vous d’activer la vérification à double facteur pour chaque connexion.

- N’autorisez pas les applications tierces sur votre Twitter. Supprimez toutes les applications tierces qui accèdent à votre compte.

- Installez un antivirus. Protégez votre téléphone et votre ordinateur des virus en installant un véritable antivirus qui supprime les logiciels malveillants.

- Utilisez des mots de passe forts. Les paraphrases forment de bons mots de passe. Incluez des lettres, des caractères et des chiffres pour plus de force. Évitez les numéros de téléphone.

- Connectez-vous uniquement en utilisant l’URL réelle de Twitter. https://Twitter.com/

En conclusion

Dans ce guide, nous avons exploré différentes méthodes pour pirater un compte Twitter. Certaines sont gratuites et ne nécessitent pas de sondages en ligne ni d’abonnement, d’autres quant à elles vous demanderont quelques connaissances en programmation. Cependant, il faut savoir que ces méthodes ont des limites en termes d’efficacité et de fiabilité par rapport aux applications payantes telles que mSpy et Eyezy.

Si vous voulez des résultats optimaux, nous recommandons vivement d’utiliser mSpy, qui est un outil professionnel et fiable. Avec cette application en ligne, vous pouvez pirater un compte Twitter en toute sécurité et discrétion, avec des fonctionnalités avancées qui vous permettent d’accéder rapidement et facilement à toutes les informations nécessaires.

En fin de compte, si vous recherchez un outil efficace pour pirater un compte Twitter, optez pour mSpy, le meilleur outil pour hacker un compte twitter.