Comment Pirater Un Téléphone ? Un Guide Pour Les Débutants

PIRATER UN TÉLÉPHONE

Entrez le numéro de téléphone de votre cible ici et notre outil verra si ce téléphone est piratable !

Gathering data...

PIRATER UN TÉLÉPHONE

ACCÉDER AU TÉLÉPHONE PIRATÉLes récentes innovations technologiques ont créé une culture du partage à outrance. Nous sommes entourés de médias sociaux, de chats, de smartphones et d’autres outils qui nous ont permis de diffuser nos vies personnelles.

Il en résulte diverses possibilités d’exploitation pour les acteurs malveillants, qui aimeraient mettre la main sur des informations sensibles en surveillant les téléphones portables. Alors, est-il possible d’hacker un téléphone ? Oui.

Pour montrer à quel point ces appareils peuvent être vulnérables, nous avons effectué des recherches sur les différentes méthodes de piratage d’un téléphone.

Nous apprendrons également comment pirater un téléphone portable en utilisant son numéro de téléphone sans toucher son téléphone, ainsi que comment pirater les messages téléphoniques de quelqu’un à l’aide de quelques applications extraordinaires.

AVIS DE NON-RESPONSABILITÉ : Cet article est destiné à des fins éducatives uniquement. Certaines méthodes abordées dans cet article sont illégales et ne doivent pas être prises à la légère.

Comment pirater l’iPhone de quelqu’un à distance et gratuitement ?

La méthode la plus fiable est d’envisager d’acheter une application pour pirater gratuitement le téléphone de quelqu’un, au lieu d’opter pour des solutions en ligne ”gratuites”, car il n’existe pas de méthode gratuite et fiable qui fonctionne.

Bien qu’il existe un grand nombre de sites Web qui proposent des fonctions de piratage gratuites, il s’agit soit d’arnaques, soit de logiciels malveillants. En règle générale, vous devez rester à l’écart de ces sites. La seule méthode efficace pour accéder au téléphone d’une personne est l’utilisation d’applications espionnes. Cependant, elles nécessitent l’achat d’un abonnement.

Comment pirater un téléphone portable avec son numéro de téléphone ?

Si vous décidez de pirater quelqu’un sans toucher son téléphone, le processus est assez simple. Nous vous expliquons tout ci-dessous, en détail. Une excellente application d’espionnage à garder à l’œil est Cocospy. Voici comment vous pouvez utiliser Cocospy pour apprendre à pirater le téléphone de quelqu’un sans le toucher.

Comment pirater le téléphone Android de quelqu’un à distance ?

Bien que la plupart des fonctions puissent être exécutées sans le toucher, vous devrez tout de même obtenir un accès physique unique à l’appareil pour installer le logiciel.

Vous devez acheter une formule d’abonnement → vous inscrire à un compte → télécharger le fichier d’installation → l’installer sur le téléphone souhaité.

Si vous vous êtes demandé comment pirater un téléphone Android à distance à partir d’un ordinateur – Cocospy a aussi votre dos. Vous pouvez accéder à tous les fichiers du téléphone via leur panneau de contrôle utilisateur sur votre PC.

En général, le processus prend moins de cinq minutes et l’application fonctionne silencieusement en arrière-plan. Il est donc pratiquement impossible que l’appareil cible sache qu’il est espionné.

Comment pirater l’iPhone de quelqu’un à distance ?

Si votre cible possède un appareil iOS, le processus est beaucoup plus simple et peut être réalisé entièrement à distance.

Cependant, pour pirater un iPhone, vous devrez obtenir l’accès au mot de passe du compte iCloud de votre cible et à d’autres informations d’identification.

Ensuite, vous pourrez entrer ces informations dans l’application espionne et obtenir un accès complet à son appareil. Prenons à nouveau l’exemple de Cocospy.

Cocospy utilise ces données pour créer un clone de leur téléphone, ce qui vous permet de surveiller toutes les activités de leur iPhone. Ces fonctionnalités à distance font de Cocospy l’une des meilleures applications d’espionnage pour Android.

Comment pirater l’iPhone de quelqu’un sans avoir son téléphone ?

Si vous voulez pirater un téléphone portable, il suffit de quelques étapes simples pour pirater l’iPhone de quelqu’un à distance en utilisant Cocospy. Comme nous l’avons déjà indiqué, pour pirater un téléphone sans le toucher, vous devez utiliser un iPhone.

Dans cette section, nous vous montrons les étapes à suivre pour pirater un iPhone :

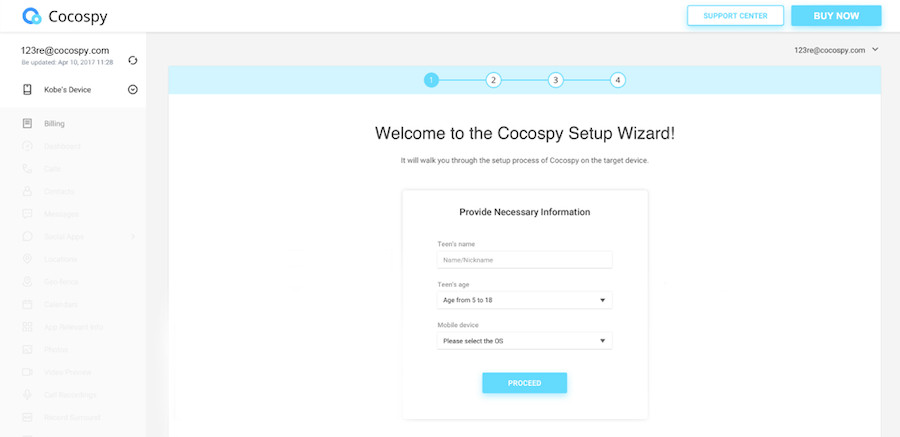

Étape 1 : Visitez le site officiel de Cocospy pour vous inscrire au service. Pendant que vous y êtes, assurez-vous de choisir un plan qui convient à vos besoins de piratage.

Étape 2 : Choisissez le système d’exploitation et l’appareil que vous voulez pirater. Dans ce cas, iOS.

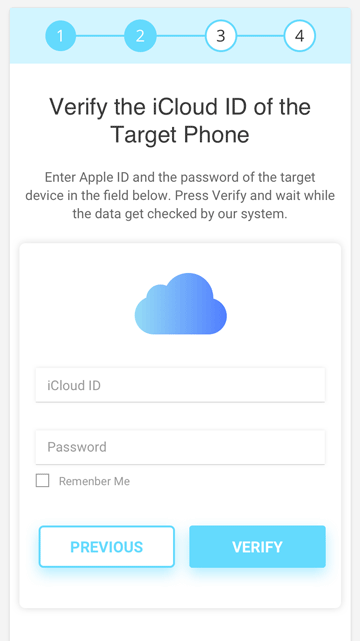

Étape 3 : Pour configurer l’appareil, vous devez fournir les informations d’identification iCloud de l’appareil cible. Après les avoir fournies, cliquez sur le bouton Vérifier.

Laissez quelques minutes au logiciel pour synchroniser toutes les données.

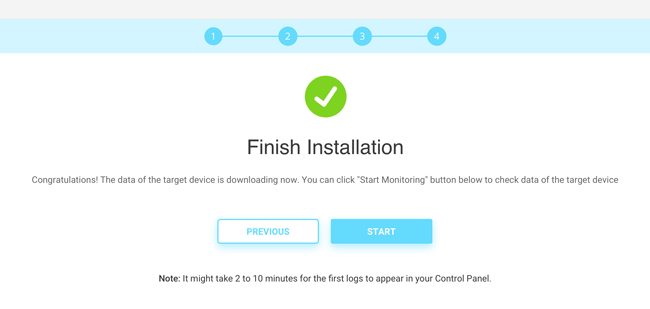

Étape 4 : Après avoir synchronisé les données de l’iPhone cible, cliquez sur le bouton Terminer pour quitter l’installation.

Étape 5 : Connectez-vous à votre tableau de bord Cocospy pour commencer à pirater votre appareil cible.

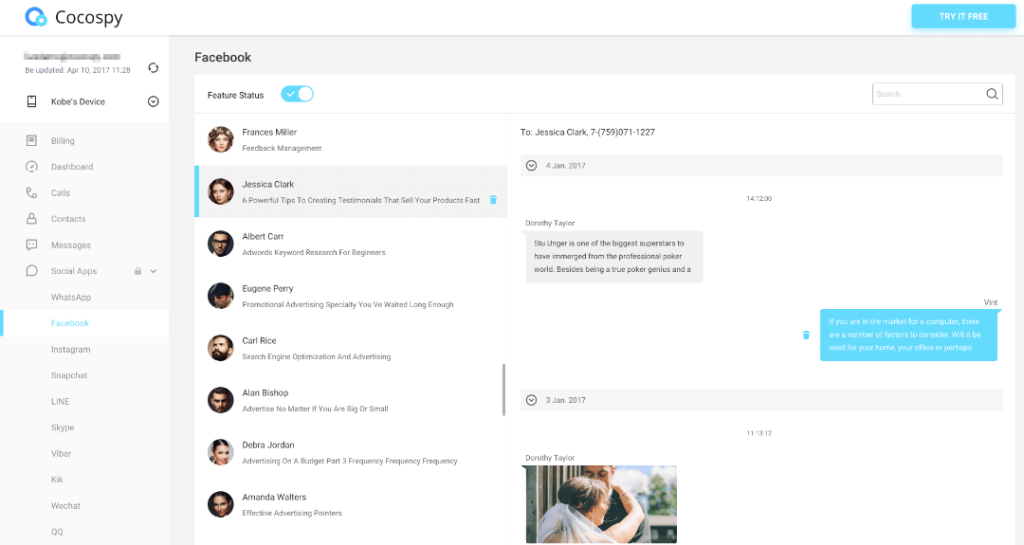

Ici, Cocospy vous permet d’accéder à pratiquement tous les aspects de l’iPhone cible.

Il vous permettra de connaître les allées et venues de votre cible, ses activités en ligne et ses chats, le tout en un seul endroit.

Est-il possible de pirater le téléphone de quelqu’un sans le toucher ?

Bien qu’il soit possible de pirater un téléphone à distance, ou seulement en connaissant le numéro de téléphone de la victime, ce n’est pas si facile à réaliser.

Il n’existe pas d’application universelle de piratage qui vous permette d’accéder à tout et n’importe quoi.

Si vous êtes un utilisateur d’ordinateur avancé qui sait comment écrire des programmes, vous pouvez utiliser des méthodes plus sophistiquées pour atteindre votre objectif. Nous en aborderons quelques-unes plus loin dans l’article.

En revanche, si vous êtes un débutant, l’utilisation d’un logiciel prêt à l’emploi peut être une option meilleure et plus efficace. Il fait ce que tout autre outil de piratage ferait – il vous permet de lire les SMS de quelqu’un, de voir ses médias sociaux, de suivre sa localisation, etc.

Cependant, n’oubliez pas que la plupart de ces outils et techniques nécessitent un accès physique.

Comment pirater un numéro de téléphone avec un keylogger ?

Un enregistreur de frappe est une autre méthode de piratage efficace et facile à utiliser pour les débutants.

Vous n’avez besoin d’aucune connaissance préalable, ni d’aucune compétence en programmation. Cependant, vous devrez avoir un accès physique à l’appareil de la victime pour installer l’application.

Keylogger fonctionne en mémorisant chaque frappe effectuée par une personne sur son téléphone portable. Vous serez donc en mesure de reconstituer chaque texte, chaque mot de passe et chaque adresse électronique.

En ce qui concerne les enregistreurs de frappe faciles à utiliser pour les débutants, nous recommandons vivement Cocospy.

Le keylogger de Cocospy est facile à utiliser et son installation et sa configuration ne prennent que quelques minutes.

Voici comment faire :

- Achetez le keylogger Cocospy.

- Trouvez un moyen d’installer l’application sur le téléphone ou l’ordinateur de la victime.

- Une fois que c’est fait, asseyez-vous et détendez-vous.

Toutes les données seront relayées sur votre appareil, et vous pourrez les utiliser pour accéder aux comptes et aux appareils de la victime.

Conseil de pro : Nous vous recommandons d’opter pour une option payante, car la plupart des enregistreurs de frappe gratuits que l’on peut trouver en ligne sont truffés de logiciels malveillants ou ne fonctionnent tout simplement pas.

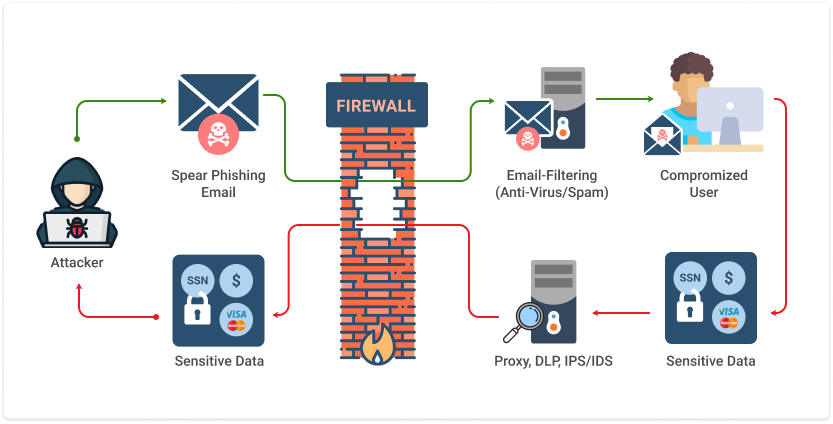

Comment pirater un téléphone avec le phishing ?

Si vous vous êtes déjà demandé comment pirater le téléphone de quelqu’un sans y toucher, le phishing est la réponse. Alors, comment fonctionne le phishing ?

Le phishing est l’un des moyens les plus populaires de pirater un téléphone, car il ne nécessite aucun accès physique.

La cible est contactée par e-mail ou par SMS. L’objectif est de faire croire à la cible que votre e-mail est légitime et de la convaincre d’ouvrir un lien que vous avez créé au préalable.

Pour ce faire, on se fait généralement passer pour une entreprise ou une organisation réelle.

Toutefois, cela demande un peu de patience et d’attention aux détails.

Voici comment procéder :

1. Décidez de l’organisation que vous voulez incarner.

- Les types les plus populaires sont les sociétés de paiement (PayPal, Payoneer), les banques, etc.

2. Créez un faux site web qui ressemble le plus possible à l’original.

- Faites attention à la grammaire, à la ponctuation et aux autres détails, car une seule erreur peut vous trahir. Veillez à inclure une page de connexion.

3. Obtenir le numéro de téléphone portable ou l’adresse électronique de la cible

4. Créez votre e-mail.

- Veillez à ce que le nom d’utilisateur et le nom de domaine soient aussi proches que possible de l’original. Si vous vous faites passer pour PayPal, par exemple, achetez un domaine du type pay-pal.net, pay-pal.org, etc.

5. Rédigez un courriel ou un texte indiquant qu’une action de compte urgente est nécessaire.

- Vous pouvez dire que le compte de la cible doit être vérifié, que son compte a été piraté, ou quelque chose de similaire.

6. Veillez à inclure un logo et d’autres détails pour qu’il soit crédible.

7. Incluez un lien de connexion.

- L’objectif est d’amener la victime à ouvrir le lien et à saisir ses identifiants de connexion.

8. Envoyez l’e-mail/le texte et attendez une réponse.

- En cas de succès, la victime se sera connectée au faux site Web et aura saisi ses informations d’identification.

9. Ensuite, utilisez les informations obtenuespour pirater leurs téléphones portables ou accéder à d’autres comptes.

N’oubliez pas, cependant, que votre courriel peut se retrouver dans le dossier “Spam”, ce qui empêche la victime de l’ouvrir. Pour cette raison, l’envoi d’un SMS peut être une meilleure option.

Comment pirater gratuitement le téléphone de quelqu’un en utilisant des méthodes de piratage avancées ?

D’un autre côté, il existe de nombreuses autres méthodes plus agressives pour pirater un téléphone.

Cependant, n’oubliez pas que ces attaques sont destinées à des utilisateurs avancés ayant une expérience préalable du codage, et que tout le monde n’est donc pas capable de les exécuter. De plus, ces méthodes sont si avancées que vous pouvez les utiliser pour pirater la caméra du téléphone d’une personne ou même suivre sa localisation.

Cet article s’adressant aux débutants, nous ne détaillerons pas la manière de les réaliser.

Pour ce qui est des attaques de piratage avancées, voici ce que nous allons apprendre :

- Comment pirater un téléphone Android à distance en utilisant l’attaque de cape et d’épée – cette méthode ne concerne que les téléphones Android

- Comment réaliser une attaque par message de contrôle

- Piratage d’un téléphone portable par IMSI Catcher ou Stingray

- Comment pirater le téléphone portable de quelqu’un en utilisant la vulnérabilité SS7 ?

- Comment engager un pirate professionnel.

Comment pirater quelqu’un avec la méthode Midnight Raid ?

La méthode des raids de minuit n’est pas vraiment adaptée aux débutants, mais les utilisateurs non avancés peuvent quand même la faire fonctionner.

Le processus est assez simple, et tout le matériel de piratage dont vous avez besoin est un ordinateur portable avec connexion Wi-Fi, une application WAP Push, un logiciel de récupération de données et deux téléphones.

Un téléphone fera office de modem GSM pour l’ordinateur portable, tandis que l’autre téléphone recevra les informations. Cette méthode est appelée “raid de minuit” car elle est généralement effectuée pendant que la victime dort.

Voici comment pirater un téléphone en utilisant cette méthode :

- Localisez l’appareil ciblé.

- Envoyez un message texte sur le téléphone de la cible qui dit quelque chose comme “Vous avez été piraté”

- Ce message doit être suivi d’un message push qui invite la victime à installer un “logiciel de sécurité” Vous créerez ce message en utilisant l’application WAP Push message.

- Le message push est délivré d’une manière qui déclenche le navigateur. Ainsi, la victime n’a même pas besoin de cliquer sur le lien.

- Une fois que c’est fait, le processus va commencer. L’application de récupération des données vous fournira le numéro IMSI du téléphone, qui est un identifiant unique du téléphone.

- Vous pouvez également utiliser l’application pour récupérer d’autres informations, comme la liste des contacts.

Comment pirater des téléphones avec l’attaque de cape et d’épée ?

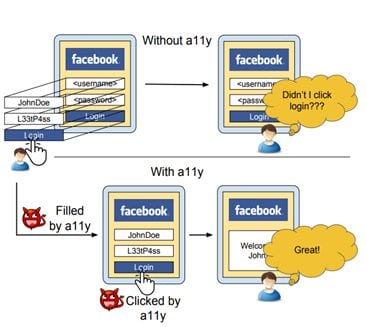

L’attaque de cape et d’épée est une forme d’exploitation plus récente qui touche les appareils Android.

Elle permet à une application malveillante de contrôler entièrement la boucle de rétroaction de l’interface utilisateur, donnant ainsi un accès illimité au téléphone. L’utilisateur du téléphone ne remarque généralement pas que son téléphone est infecté.

Pour réussir, cette attaque ne nécessite que deux permissions.

Les attaquants peuvent extraire des mots de passe, des pins et beaucoup d’autres informations sensibles. Pour aggraver la situation, cet exploit est toujours actif et il n’existe aucun correctif connu.

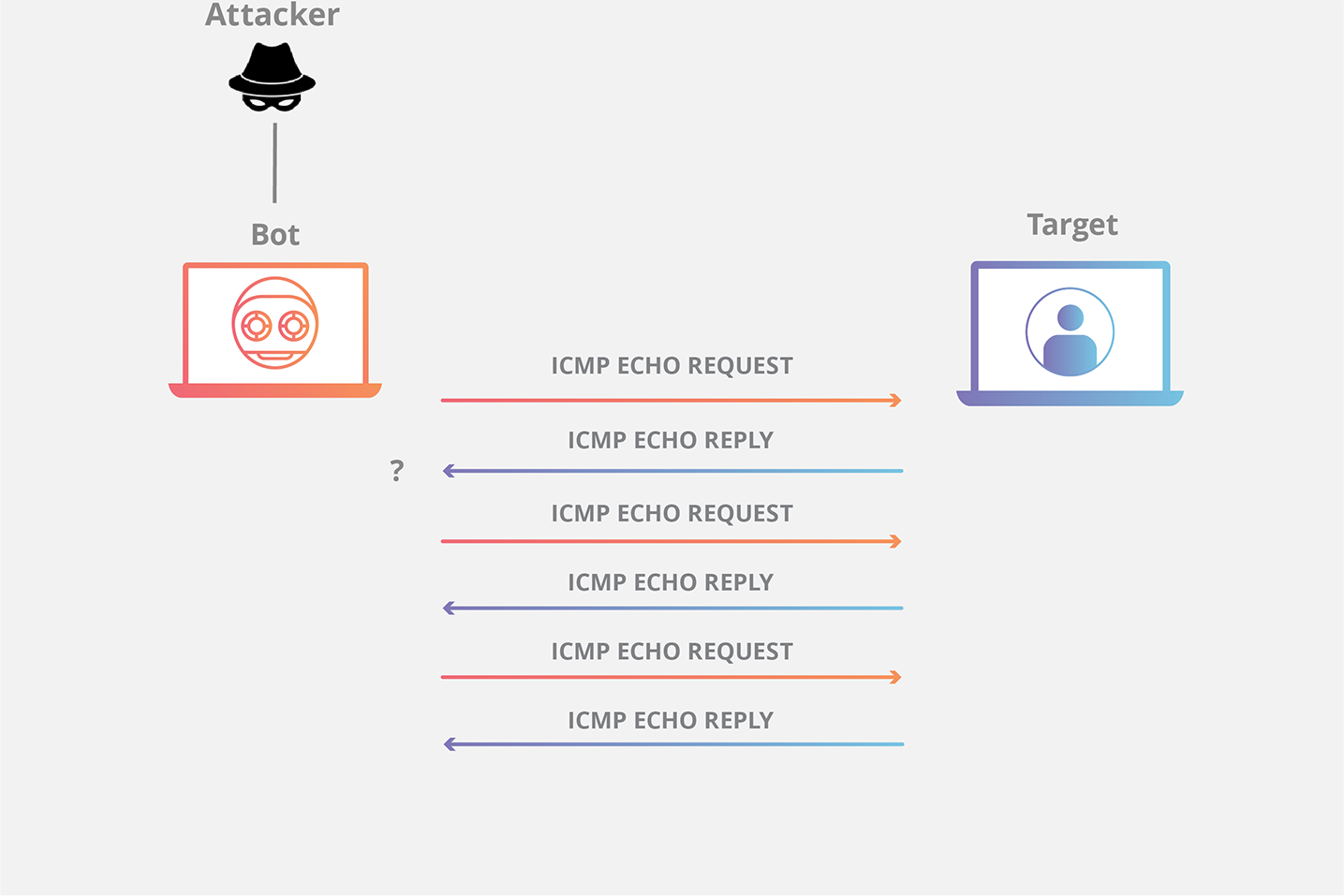

Comment pirater un téléphone à distance avec l’attaque du message de contrôle ?

L’attaque par message de contrôle est un autre moyen avancé de pirater un téléphone qui consiste à envoyer un message de contrôle à l’appareil cible.

Le message de contrôle voyage sur le réseau GSM et aboutit dans le téléphone de la victime qui est connecté à un réseau Wi-Fi.

Il est ensuite possible d’utiliser des boîtes à outils dédiées pour renifler le trafic Internet ou de décocher SSL pour rendre l’appareil vulnérable.

Si vous vous êtes déjà demandé comment pirater un téléphone par le biais du Wi-Fi, voici comment vous pouvez le faire.

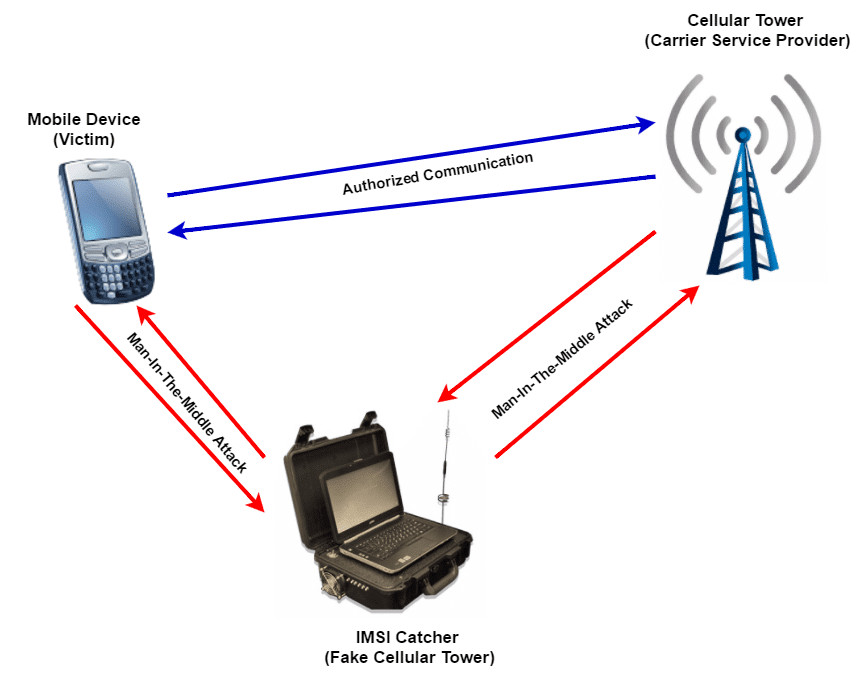

Comment pirater un smartphone avec IMSI Catcher ou Stingray ?

Le piratage d’IMSI Catcher ou de Stingray s’appuie sur la faiblesse des protocoles de sécurité présents dans les systèmes d’exploitation des smartphones. Un téléphone Android peut identifier une tour de téléphonie cellulaire grâce à son numéro IMSI.

Comme le téléphone se connecte toujours à la tour la plus proche, les pirates peuvent utiliser cette connaissance et installer de fausses tours.

Si un appareil se connecte à la fausse tour cellulaire, il est vulnérable au piratage et à l’exploitation. Il s’agit d’un excellent moyen d’apprendre à pirater le téléphone de quelqu’un à distance.

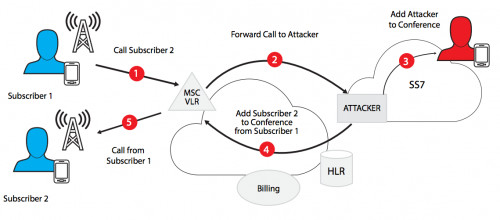

Comment pirater un téléphone portable à distance gratuitement en utilisant le suivi mobile SS7 ?

Si vous voulez savoir comment pirater un téléphone portable sans aucun logiciel gratuit, la vulnérabilité SS7 pourrait être la réponse. Elle permet aux pirates d’intercepter les SMS, les appels téléphoniques et la localisation de l’utilisateur.

SS7 est l’abréviation de “Signaling System No 7” (système de signalisation n° 7). Il s’agit d’un mécanisme qui relie un appel à un autre. Il a été découvert que le SS7 présente une vulnérabilité qui peut être exploitée par des pirates informatiques.

En effet, s’ils parviennent à accéder au système SS7, ils ont le même accès que les services de sécurité.

Comment pirater un téléphone en faisant appel à un hacker professionnel ?

Il est difficile d’engager un pirate professionnel, car aucun pirate n’est autorisé à faire librement la publicité de ses services sur Internet. Après tout, la plupart de leurs activités sont illégales.

Cependant, en théorie, il est possible de trouver un pirate informatique via le Dark Web ou certains forums de logiciels de piratage de téléphones portables.

Gardez à l’esprit, cependant, que vous ne pouvez jamais savoir si une personne aléatoire en ligne est un véritable pirate, ou si elle n’est là que pour prendre votre argent.

Nous vous recommandons donc vivement de ne pas emprunter cette voie. Elle comporte plus de risques que d’avantages, et vous pourriez finir par être celui qui s’est fait pirater.

Comment pirater à distance un téléphone Samsung ?

Le moyen le plus courant d’apprendre à pirater un téléphone à distance est d’exploiter une faille de sécurité dans la programmation de l’appareil et d’installer un bug pour y accéder. Pour les téléphones Samsung, la méthode du bug système vous permettra de pirater le téléphone et de trouver les informations nécessaires.

Pour exploiter un bug système sur un téléphone Samsung, vous aurez besoin de :

- Le dispositif Samsung cible

- Un ordinateur

- Un câble USB

- Un logiciel de débogage (tel que “SuperSU” ou “KingRoot”)

- Soyez patient !

Tout d’abord, assurez-vous que votre appareil Samsung cible est allumé et que l’écran est déverrouillé. Connectez le câble USB au téléphone et à l’ordinateur. Sur l’ordinateur, ouvrez le logiciel de débogage et recherchez le numéro de série de votre appareil (vous devrez peut-être activer le débogage USB sur le téléphone). Cliquez sur “Root” ou “Debug” pour commencer à rooter/débugger votre appareil.

Une fois l’appareil enraciné/débuggé, vous serez en mesure de voir le contenu de la partition /data. Il s’agit de la partition du téléphone où sont stockées toutes vos données, y compris les fichiers, les photos et les contacts. Vous pouvez maintenant extraire toutes les informations dont vous avez besoin de cette partition.

Pour quitter le mode de débogage, maintenez le bouton d’alimentation enfoncé et sélectionnez “Power off” Débranchez le câble USB et éteignez le téléphone. Félicitations, vous avez réussi à pirater un téléphone Samsung !

Tout en exploitant les bogues du système pour pirater les téléphones Samsung, vous pouvez également envoyer et recevoir toutes les images et autres médias similaires entre l’appareil et votre ordinateur. Cela vous permettra de garder une trace de toutes les informations qui ont été volées pendant le piratage. N’oubliez pas qu’il est important d’être patient et de prendre votre temps pour effectuer ces étapes – un piratage réussi exige de la précision et de l’attention aux détails. Bonne chance !

Conclusion

Apprendre à pirater un téléphone portable n’a jamais été aussi facile avec ces méthodes avancées. Comme vous pouvez le constater, il existe de nombreuses façons différentes de pirater un téléphone. La question comment pirater un téléphone ne pose plus. Bien que certaines méthodes soient plus efficaces que d’autres, nous vous conseillons vivement de ne pas enfreindre les lois et de ne pas mettre en danger la vie privée de quiconque. Faites plutôt appel à des applications de surveillance légitimes telles que Cocospy. Avec ces outils, le piratage d’un téléphone portable n’a jamais été aussi facile.